SAML-Authentifizierung konfigurieren

Security Assertion Markup Language (SAML)-Authentifizierung ermöglicht es Ihnen, gängige externe Identitätsanbieter (IdP) zu verwenden, um Benutzernamen und Passwörter für Calabrio ONE, den Service Provider (SP), zu authentifizieren. Diese Methode der Benutzerauthentifizierung und Passwortverwaltung wird allgemein als Single Sign-On (SSO) bezeichnet.

Nachdem die SAML-Authentifizierung über Ihren externen IdP konfiguriert wurde, müssen die Metadaten heruntergeladen, exportiert und in Calabrio ONE konfiguriert werden.

WICHTIG Wenn die E-Mail-Adresse des Benutzers nicht dem Attribut „mail“ in Ihrem externen IdP zugeordnet ist, müssen Sie Calabrio Professional Services kontaktieren und dem Calabrio-Vertreter den Namen des Attributs mitteilen, das die E-Mail-Adresse des Benutzers enthält.

HINWEIS Wenn sich Ihr IdP-X.509-Zertifikat ändert, beispielsweise aufgrund eines neuen Ablaufdatums, müssen Sie Calabrio Professional Services das neue X.509-Zertifikat oder die neue SAML-Metadatendatei zur Verfügung stellen. Andernfalls können sich Benutzer nicht anmelden.

HINWEIS Mandantenadministratoren, die von einem Systemadministrator hinzugefügt wurden, können sich immer mit ihren Calabrio ONE-Anmeldedaten anmelden. Dies gilt auch dann, wenn die Calabrio ONE-Authentifizierung deaktiviert und eine andere Form der Authentifizierung (SAML oder Active Directory) aktiviert ist.

Login-Seiten

Die Anmeldeseite, die Sie verwenden, wird von Ihrer Organisation bestimmt. Weitere Informationen finden Sie im Abschnitt „Identifizieren Sie Ihre Anmeldeseite“ in Log in to Calabrio ONE with your subdomain URL.

Identitätsanbieter konfigurieren

Calabrio ONE integriert sich mit IdPs, die SAML 2.0-Authentifizierung unterstützen. Die folgenden allgemeinen Parameter gelten, wenn Sie die SAML-Assertion in einem IdP konfigurieren.

| Assertion-Komponente |

Konfiguration |

|---|---|

| Attribute |

Der IdP muss eine Assertion senden, die die E-Mail-Adresse Ihrer Benutzer als Attribut enthält. Diese E-Mail-Adresse muss mit der Adresse übereinstimmen, die für die Calabrio ONE-Authentifizierung verwendet wird. Attributnamen sind Groß-/Kleinschreibung-sensitiv. BEISPIEL Der spezifische Name des E-Mail-Attributs hängt vom IdP ab, den Sie verwenden. Beispiele:

|

|

Signaturen |

Die SAML-Assertion muss signiert sein. Der Signaturschlüssel wird in den XML-Daten angegeben. Die unterstützten Signaturalgorithmen sind:

|

|

Schlüsselgrößen |

Verschlüsselte Assertions werden nur mit einer maximalen Schlüssellänge von 128 Bit unterstützt. |

Voraussetzungen

Sie müssen in Ihrem IdP eine Anwendung für Calabrio IAM (Identity and Access Management) einrichten. Folgende Werte werden für die Einrichtung dieser Anwendung benötigt:

-

Assertion Consumer Service URL – Nach erfolgreicher Authentifizierung durch Ihren IdP wird der Benutzer mit der SAML-Antwort zu dieser URL umgeleitet. Die URL variiert je nach Domainnamen Ihrer Umgebung. Verwenden Sie die Domain für Ihre Region.

IAM-Domainnamen Australien https://id-aus.calabriocloud.com/am/Consumer/metaAlias/bravo/calabriospKanada https://id-ca.calabriocloud.com/am/Consumer/metaAlias/bravo/calabriospEuropäische Union https://id-eu.calabriocloud.com/am/Consumer/metaAlias/bravo/calabriospVereinigtes Königreich https://id-uk.calabriocloud.com/am/Consumer/metaAlias/bravo/calabriospVereinigte Staaten https://id.calabriocloud.com/am/Consumer/metaAlias/bravo/calabriospSingapur https://id-sgp.calabriocloud.com/am/Consumer/metaAlias/bravo/calabriosp - Service Provider Entity ID: calabriosp

- Die E-Mail-Adresse muss in einem Attribut mit dem Namen „mail“ übermittelt werden.

-

Falls die SAML-Anfrage signiert werden muss, finden Sie das Signaturzertifikat in den Calabrio Identity and Access Management (IAM) Service Provider-Metadaten für Ihre Region (siehe unten).

IAM Service Provider-Metadaten Australien https://id-aus.calabriocloud.com/am/saml2/jsp/exportmetadata.jsp?entityId=calabriosp&realm=bravoKanada https://id-ca.calabriocloud.com/am/saml2/jsp/exportmetadata.jsp?entityId=calabriosp&realm=bravoEuropäische Union https://id-eu.calabriocloud.com/am/saml2/jsp/exportmetadata.jsp?entityId=calabriosp&realm=bravoVereinigtes Königreich https://id-uk.calabriocloud.com/am/saml2/jsp/exportmetadata.jsp?entityId=calabriosp&realm=bravoVereinigte Staaten https://id.calabriocloud.com/am/saml2/jsp/exportmetadata.jsp?entityId=calabriosp&realm=bravoSingapur https://id-sgp.calabriocloud.com/am/saml2/jsp/exportmetadata.jsp?entityId=calabriosp&realm=bravo -

(Optional) Service Provider-initiiertes Single Sign-On URL: Wenn ein Benutzer diese URL öffnet, leitet der Service Provider Calabrio zu Ihrem IdP um, um den Benutzer zu authentifizieren und anzumelden. Dies ist für die meisten IdPs nicht erforderlich. Verwenden Sie den Calabrio IAM Service für Ihre Region.

IAM-Service Australien https://id-aus.calabriocloud.com/am/saml2/jsp/spSSOInit.jsp?metaAlias=/bravo/calabriosp&idpEntityID=[IDP_ENTITY_ID_URL_ENCODED]Kanada https://id-ca.calabriocloud.com/am/saml2/jsp/spSSOInit.jsp?metaAlias=/bravo/calabriosp&idpEntityID=[IDP_ENTITY_ID_URL_ENCODED]Europäische Union https://id-eu.calabriocloud.com/am/saml2/jsp/spSSOInit.jsp?metaAlias=/bravo/calabriosp&idpEntityID=[IDP_ENTITY_ID_URL_ENCODED]Vereinigtes Königreich https://id-uk.calabriocloud.com/am/saml2/jsp/spSSOInit.jsp?metaAlias=/bravo/calabriosp&idpEntityID=[IDP_ENTITY_ID_URL_ENCODED]Vereinigte Staaten https://id.calabriocloud.com/am/saml2/jsp/spSSOInit.jsp?metaAlias=/bravo/calabriosp&idpEntityID=[IDP_ENTITY_ID_URL_ENCODED]Singapur https://id-sgp.calabriocloud.com/am/saml2/jsp/spSSOInit.jsp?metaAlias=/bravo/calabriosp&idpEntityID=[IDP_ENTITY_ID_URL_ENCODED]BEISPIEL Im folgenden Beispiel für den United States IAM-Service wird

https://www.example.com/123als IdP-Entity-ID zuhttps%3A%2F%2Fwww.example.com%2F123, wenn die URL codiert wird.https://id.calabriocloud.com/am/saml2/jsp/spSSOInit.jsp?metaAlias=/bravo/calabriosp&idpEntityID=https%3A%2F%2Fwww.example.com%2F123

- Sie müssen Benutzer oder Gruppen, die Zugriff auf Calabrio ONE benötigen, dieser Anwendung zuweisen.

Okta konfigurieren

Im Folgenden finden Sie eine Übersicht, wie Sie Okta als Ihren IdP konfigurieren:

- Erstellen Sie eine Okta-App.

- Konfigurieren Sie die Okta-App.

Nachdem Sie Okta konfiguriert haben, müssen Sie eine Metadatendatei herunterladen und speichern (siehe SAML-Metadaten exportieren).

App in Okta erstellen

-

Melden Sie sich bei Okta an.

HINWEIS Sie müssen ein Super Administrator in Okta sein, um eine App zu erstellen und zu konfigurieren.

- Navigieren Sie zu Applications > Applications.

- Klicken Sie auf Add Application.

- Klicken Sie auf Create New App.

-

Im Dialogfeld Create New Application Integration konfigurieren Sie die Felder wie folgt:

Feld Konfiguration

Platform Wählen Sie Web. Sign on method Wählen Sie SAML 2.0.

Okta-App konfigurieren

-

Gehen Sie zum Tab General Settings und konfigurieren Sie:

Feld Konfiguration App name Geben Sie einen eindeutigen Namen für Calabrio ONE ein. App logo (Optional) Laden Sie ein Bild hoch, um Calabrio ONE in Okta zu identifizieren.

App visibility: (Optional) Beschränken Sie, wer das Bild in Okta sehen kann.

- Klicken Sie auf Next.

-

Gehen Sie zum Tab Configure SAML und konfigurieren Sie:

HINWEIS Wenn Advanced Settings ausgeblendet sind, klicken Sie auf Show Advanced Settings.

Feld Konfiguration Allgemein Single sign on URL Fügen Sie die Assertion Consumer Service URL ein.

Lassen Sie „Use this for Recipient URL and Destination URL“ aktiviert.

Audience URI (SP Entity ID) Kopieren Sie calabriosp und fügen Sie es als die in den Voraussetzungen angegebene Service Provider Entity ID ein. Name ID format Wählen Sie EmailAddress. Application username Wählen Sie Email. Response Wählen Sie Signed. Assertion Signature Wählen Sie Signed. Signature Algorithm Wählen Sie RSA-SHA1 oder RSA-SHA256. Digest Algorithm Wählen Sie RSA-SHA1 oder RSA-SHA256. Assertion Encryption Wählen Sie Unencrypted. Enable Single Logout Lassen Sie das Kontrollkästchen Allow application to initiate Single Logout deaktiviert (Standardeinstellung). Authentication context class Wählen Sie PasswordProtectedTransport. Honor Force Authentication Wählen Sie Yes. SAML Issuer ID Leer lassen. Attribute Statements Name Geben Sie mail.

HINWEIS Dies ermöglicht es, die E-Mail-Adresse eines Benutzers korrekt für die SAML-Assertion zuzuordnen. Wenn Sie diese Attributzuordnung für Ihren externen IdP nicht vornehmen, muss ein Calabrio-Vertreter das Attribut in Ihrem Namen der E-Mail-Adresse des Benutzers zuordnen. Wenden Sie sich für Unterstützung an Calabrio Professional Services.

Name format Wählen Sie Unspecified. Value Wählen Sie user.email. HINWEIS Sie müssen im Abschnitt Group Attribute Statements keine Attribute konfigurieren.

- Klicken Sie auf Next.

-

Wählen Sie im Tab Feedback die Feedback-Option aus, die der Nutzung von Okta in Ihrem Unternehmen entspricht.

HINWEIS Ihre Auswahl hat keinen Einfluss auf die Fähigkeit von Calabrio ONE, Okta als IdP zu verwenden.

- Weisen Sie im Tab Assignments die Gruppen und Benutzer zu, die Zugriff auf Calabrio ONE erhalten sollen.

- Klicken Sie auf Finish.

OneLogin konfigurieren

Das folgende Verfahren beschreibt, wie Sie Ihren OneLogin-IdP in den Calabrio ONE Identity and Access Management (IAM) Service Provider (SP) integrieren.

OneLogin konfigurieren

- Melden Sie sich als Administrator bei OneLogin an.

- Gehen Sie zu Applications.

- Klicken Sie auf Add App.

- Suchen Sie nach „Calabrio ONE“.

- Speichern Sie die Änderungen.

AD FS konfigurieren

Dieser Abschnitt beschreibt, wie Sie Ihren Active Directory Federation Services (AD FS) IdP in den Calabrio ONE Identity and Access Management (IAM) Service Provider (SP) integrieren.

Im Folgenden finden Sie eine Übersicht zur Konfiguration von Single Sign-On für Active Directory Federation Services (AD FS):

- Konfigurieren Sie eine globale Authentifizierungsrichtlinie.

- Konfigurieren Sie den Relying Party Trust für Ihren Identitätsanbieter.

- Konfigurieren Sie die LDAP-E-Mail-Claim-Regel für den Calabrio ONE-Trust.

- Konfigurieren Sie die benutzerdefinierte Regel für die Transformation eingehender E-Mail-Claims für den Calabrio ONE-Trust.

- Konfigurieren Sie die benutzerdefinierte Regel zum Hinzufügen des Mail-Attributs für den Calabrio ONE-Trust.

- Exportieren Sie Ihr Calabrio ONE Service Provider-Zertifikat.

- Konfigurieren Sie den sicheren Hash-Algorithmus und importieren Sie Ihr Calabrio ONE Service Provider-Zertifikat.

- Weisen Sie Benutzer und/oder Gruppen in Active Directory für AD FS zu.

- Speichern Sie Ihre AD FS Federation Metadata XML-Datei.

Globale Authentifizierungsrichtlinie konfigurieren

- Öffnen Sie die Windows Server AD FS-Verwaltungskonsole.

- Wählen Sie den Ordner Authentication Policies.

- Unter Global Settings im Bereich Primary Authentication klicken Sie auf Edit. Das Fenster Edit Global Authentication Policy wird angezeigt.

- Wählen Sie im Tab Primary im Abschnitt Intranet das Kontrollkästchen Forms Authentication und das Kontrollkästchen Windows Authentication. Wenn die Kontrollkästchen bereits aktiviert sind, klicken Sie auf Cancel.

Konfigurieren Sie den Relying Party Trust für Ihren Identitätsanbieter

Die Konfiguration des Relying Party Trust für Ihren Identitätsanbieter ist ein Verfahren mit mehreren Schritten.

Beginnen Sie zunächst mit dem Assistenten Add Relying Party Trust.

- Öffnen Sie die Windows Server AD FS-Verwaltungskonsole.

- Erweitern Sie den Ordner Trust Relationships.

- Klicken Sie mit der rechten Maustaste auf den Ordner Relying Party Trusts und wählen Sie Add Relying Party Trust. Der Assistent Add Relying Party Trust wird angezeigt.

- Klicken Sie auf Start.

Konfigurieren Sie als Nächstes den Relying Party Trust mit dem Assistenten Add Relying Party Trust.

- Wählen Sie Enter data about the relying party manually und klicken Sie dann auf Next.

- Geben Sie „Calabrio ONE“ in das Feld Display name ein und klicken Sie auf Next.

- Wählen Sie AD FS profile und klicken Sie auf Next.

- Klicken Sie im Schritt Configure Certificate auf Next. Sie müssen kein optionales Token-Verschlüsselungszertifikat angeben.

- Aktivieren Sie im Schritt Configure URL das Kontrollkästchen Enable support for the SAML 2.0 WebSSO protocol.

- Geben Sie unter Relying party SAML 2.0 SSO service URL die Assertion Consumer Service URL (in den Voraussetzungen angegeben) in das Textfeld ein und klicken Sie dann auf Next.

- Geben Sie im Schritt Configure Identifiers die Entity ID (in den Voraussetzungen angegeben) in das Feld Relying party trust identifier ein, klicken Sie auf Add und dann auf Next.

- Aktivieren Sie im Schritt Configure Multi-factor Authentication Now? das Kontrollkästchen I do not want to configure multi-factor authentication settings for this relying party trust at this time und klicken Sie dann auf Next.

- Aktivieren Sie im Schritt Choose Issuance Authorization Rules das Kontrollkästchen Permit all users to access this relying party und klicken Sie dann auf Next.

- Klicken Sie im Schritt Ready to Add Trust auf Next.

- Aktivieren Sie im Schritt Finish das Kontrollkästchen Open the Edit Claim Rules dialog for this relying party trust when the wizard closes.

- Klicken Sie auf Close. Das Fenster Edit Claim Rules for Calabrio ONE wird angezeigt.

Konfigurieren Sie die LDAP-E-Mail-Claim-Regel für den Calabrio ONE-Trust

- Klicken Sie im Tab Issuance Transform Rules im Fenster Edit Claim Rules auf Add Rule....

- Wählen Sie in der Dropdown-Liste Claim rule template die Option Send LDAP Attributes as Claims aus und klicken Sie dann auf Next.

- Geben Sie „LDAP Email Address“ in das Feld Claim rule name ein.

- Wählen Sie in der Dropdown-Liste Attribute store die Option Active Directory aus.

- Wählen Sie in der Dropdown-Liste LDAP Attribute die Option E-Mail Addresses aus.

- Wählen Sie in der Dropdown-Liste Outgoing Claim Type die Option E-Mail Address aus.

- Klicken Sie auf Finish, um die Konfiguration dieser Claim-Regel abzuschließen, und fügen Sie anschließend die eingehende Claim-Transformationsregel hinzu.

Konfigurieren Sie die benutzerdefinierte Regel zur Transformation der eingehenden E-Mail-Ansprüche für den Calabrio ONE-Trust

- Klicken Sie im Tab Issuance Transform Rules im Fenster Edit Claim Rules auf Add Rule....

- Wählen Sie in der Dropdown-Liste Claim rule template die Option Send Claims Using a Custom Rule und klicken Sie dann auf Next.

- Geben Sie „Transform Email Address“ in das Feld Claim rule name ein.

-

Geben Sie Folgendes in das Feld Custom rule ein.

Kopierenc:[Type == "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress"]

=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "calabriosp"); - Klicken Sie auf Finish, um die Konfiguration dieser Claim-Regel abzuschließen.

Konfigurieren Sie die benutzerdefinierte Regel zum Hinzufügen des Mail-Attributs für den Calabrio ONE-Trust

- Klicken Sie im Tab Issuance Transform Rules im Fenster Edit Claim Rules auf Add Rule....

- Wählen Sie in der Dropdown-Liste Claim rule template die Option Send Claims Using a Custom Rule aus und klicken Sie dann auf Next.

- Geben Sie „Add mail Attribute“ in das Feld Claim rule name ein.

-

Geben Sie Folgendes in das Feld Custom rule ein.

Kopierenc:[Type == "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress"]

=> issue(Type = "mail", Value = c.Value); - Klicken Sie auf Finish, um die Konfiguration dieser Claim-Regel abzuschließen.

- Klicken Sie auf OK, um die Bearbeitung der Claim-Regeln zu beenden und das Fenster Edit Claim Rules zu schließen.

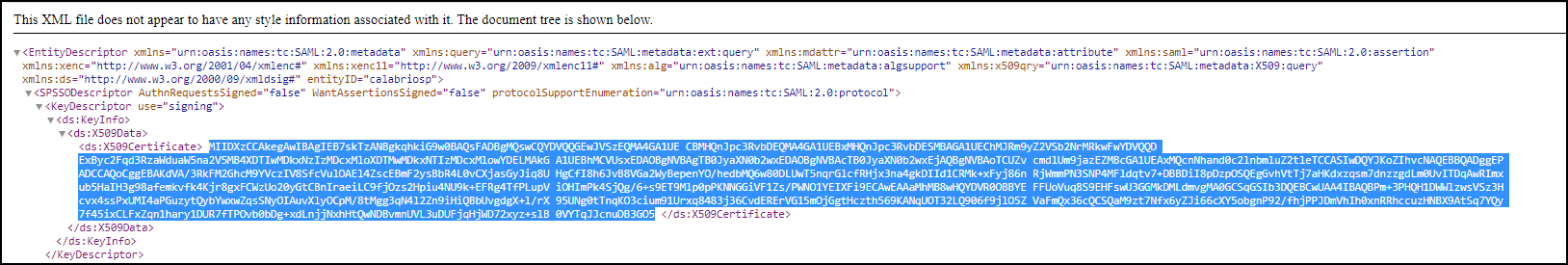

Exportieren Sie das Calabrio ONE Service Provider-Zertifikat

- Öffnen Sie in einem Internetbrowser die IAM Service Provider-Metadaten-URL für Ihre Region (in den Voraussetzungen aufgeführt).

-

Kopieren Sie den Inhalt von X509Certificate aus dem Abschnitt SPSSODescriptor > KeyDescriptor use="signing" in eine Datei mit der Erweiterung .cer, z. B. EUSigningCert.cer, auf dem AD FS-Server.

Konfigurieren Sie den sicheren Hash-Algorithmus und importieren Sie das Calabrio ONE Service Provider-Zertifikat

- Öffnen Sie die Windows Server AD FS-Verwaltungskonsole.

- Öffnen Sie den Calabrio ONE-Trust, den Sie in einem der vorherigen Verfahren erstellt haben, um das Fenster Calabrio ONE Properties zu öffnen.

- Klicken Sie auf den Tab Advanced und wählen Sie in der Dropdown-Liste Secure hash algorithm die Option SHA-1 aus.

-

Klicken Sie auf den Tab Signature und dann auf Add.... Wählen Sie das im vorherigen Verfahren erstellte Calabrio ONE Service Provider-Zertifikat aus.

HINWEIS Wenn das Calabrio ONE Service Provider-Zertifikat nicht in der Liste angezeigt wird, müssen Sie möglicherweise im Dateitypfilter unten rechts im Fenster neben dem Textfeld File name die Option All files (*.*) auswählen.

- Klicken Sie auf OK, um die Bearbeitung der Trust-Eigenschaften abzuschließen und das Fenster Calabrio ONE Properties zu schließen.

Weisen Sie Benutzer und Gruppen dem für AD FS verwendeten Active Directory zu

Fügen Sie die gewünschten Benutzer und Gruppen dem für AD FS verwendeten Active Directory hinzu, um ihnen den Zugriff auf Calabrio ONE über AD FS zu gewähren. Die E-Mail-Adresse eines Benutzers muss exakt mit der in Calabrio ONE für diesen Benutzer konfigurierten E-Mail-Adresse übereinstimmen.

Speichern Sie Ihre AD FS Federation Metadata XML-Datei

Wobei in der unten stehenden URL <ADFS Hostname> Ihr ADFS-Hostname ist.

https://<ADFS Hostname>/FederationMetadata/2007-06/FederationMetadata.xml

AD FS Identity Provider-initiiertes Single Sign-On

-

Rufen Sie in einem Internetbrowser die folgende eindeutige URL auf:

https://<ADFS Hostname>/adfs/ls/idpinitiatedsignon.aspx

Wobei in der obigen URL <ADFS Hostname> Ihr ADFS-Hostname ist.

- Klicken Sie auf Sign in to one of the following sites und wählen Sie Calabrio ONE aus der Dropdown-Liste aus.

- Geben Sie Ihre Benutzeranmeldedaten in die Textfelder ein und klicken Sie dann auf Sign in. Sie werden umgeleitet und bei der Calabrio ONE-Website angemeldet.

Verfahren zur Fehlerbehebung

AD FS-Ereignisfehler

Das Fenster Event Viewer zeigt Protokolle zu AD FS-Authentifizierungsproblemen an. Sie können vergangene Ereignisse überprüfen, um Fehler zu untersuchen.

- Navigieren Sie zu Event Viewer > Applications and Services Logs > AD FS > Admin.

- Klicken Sie in der Admin-Liste auf das gewünschte Ereignis, um weitere Details anzuzeigen.

Problem mit dem NameId-Format in SAMLRequest

Das NameId-Format in SAMLRequest ist urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified.

Falls Probleme auftreten, aktualisieren Sie das Feld Name ID Format auf der Seite IAM-Authentifizierung.

Encountered error during federation passive request.

Additional Data

Protocol Name:

Saml

Relying Party:

calabriosp

Exception details:

Microsoft.IdentityServer.Protocols.Saml.InvalidNameIdPolicyException: MSIS7070: The SAML request contained a NameIDPolicy that was not satisfied by the issued token. Requested NameIDPolicy: AllowCreate: True Format: urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified SPNameQualifier: calabriosp. Actual NameID properties: Format: urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, NameQualifier: SPNameQualifier: , SPProvidedId: .

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolManager.Issue(HttpSamlRequestMessage httpSamlRequestMessage, SecurityTokenElement onBehalfOf, String sessionState, String relayState, String& newSamlSession, String& samlpAuthenticationProvider, Boolean isUrlTranslationNeeded, WrappedHttpListenerContext context, Boolean isKmsiRequested)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.RequestBearerToken(WrappedHttpListenerContext context, HttpSamlRequestMessage httpSamlRequest, SecurityTokenElement onBehalfOf, String relyingPartyIdentifier, Boolean isKmsiRequested, Boolean isApplicationProxyTokenRequired, String& samlpSessionState, String& samlpAuthenticationProvider)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.BuildSignInResponseCoreWithSerializedToken(HttpSamlRequestMessage httpSamlRequest, WrappedHttpListenerContext context, String relyingPartyIdentifier, SecurityTokenElement signOnTokenElement, Boolean isKmsiRequested, Boolean isApplicationProxyTokenRequired)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.BuildSignInResponseCoreWithSecurityToken(SamlSignInContext context, SecurityToken securityToken, SecurityToken deviceSecurityToken)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.Process(ProtocolContext context)

at Microsoft.IdentityServer.Web.PassiveProtocolListener.ProcessProtocolRequest(ProtocolContext protocolContext, PassiveProtocolHandler protocolHandler)

at Microsoft.IdentityServer.Web.PassiveProtocolListener.OnGetContext(WrappedHttpListenerContext context)

Fehlender SPNameQualifier von calabriosp

Wenn die folgende Fehlermeldung angezeigt wird, wiederholen Sie das Verfahren Konfigurieren Sie die benutzerdefinierte Regel zur Transformation der eingehenden E-Mail-Ansprüche für den Calabrio ONE-Trust.

Encountered error during federation passive request.

Additional Data

Protocol Name:

Saml

Relying Party:

calabriosp

Exception details:

Microsoft.IdentityServer.Protocols.Saml.InvalidNameIdPolicyException: MSIS7070: The SAML request contained a NameIDPolicy that was not satisfied by the issued token. Requested NameIDPolicy: AllowCreate: True Format: urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress SPNameQualifier: calabriosp. Actual NameID properties: Format: urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, NameQualifier: SPNameQualifier: , SPProvidedId: .

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolManager.Issue(HttpSamlRequestMessage httpSamlRequestMessage, SecurityTokenElement onBehalfOf, String sessionState, String relayState, String& newSamlSession, String& samlpAuthenticationProvider, Boolean isUrlTranslationNeeded, WrappedHttpListenerContext context, Boolean isKmsiRequested)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.RequestBearerToken(WrappedHttpListenerContext context, HttpSamlRequestMessage httpSamlRequest, SecurityTokenElement onBehalfOf, String relyingPartyIdentifier, Boolean isKmsiRequested, Boolean isApplicationProxyTokenRequired, String& samlpSessionState, String& samlpAuthenticationProvider)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.BuildSignInResponseCoreWithSerializedToken(HttpSamlRequestMessage httpSamlRequest, WrappedHttpListenerContext context, String relyingPartyIdentifier, SecurityTokenElement signOnTokenElement, Boolean isKmsiRequested, Boolean isApplicationProxyTokenRequired)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.BuildSignInResponseCoreWithSecurityToken(SamlSignInContext context, SecurityToken securityToken, SecurityToken deviceSecurityToken)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.Process(ProtocolContext context)

at Microsoft.IdentityServer.Web.PassiveProtocolListener.ProcessProtocolRequest(ProtocolContext protocolContext, PassiveProtocolHandler protocolHandler)

at Microsoft.IdentityServer.Web.PassiveProtocolListener.OnGetContext(WrappedHttpListenerContext context)

Azure AD konfigurieren

Befolgen Sie diese Verfahren, um Ihren Azure AD IdP in den Calabrio ONE Identity and Access Management (IAM) Service Provider (SP) zu integrieren.

Azure AD IdP einrichten

- Melden Sie sich in Ihrem Azure-Portal an.

- Klicken Sie im linken Navigationsbereich auf Azure Active Directory.

- Klicken Sie im Bereich Azure Active Directory auf Enterprise applications.

- Klicken Sie im Bereich Enterprise applications auf New application.

- Klicken Sie auf Non-gallery application.

- Geben Sie einen Namen für die Calabrio ONE-Anwendung ein und klicken Sie auf Add. Der Name, den Sie für Calabrio ONE eingeben, wird in diesen Verfahren als Calabrio ONE <Application Name> bezeichnet.

- Nachdem die Anwendung gespeichert und geladen wurde, klicken Sie im linken Menü auf Single sign-on und anschließend auf SAML.

- Klicken Sie im Einrichtungsbildschirm auf das Stiftsymbol im Feld Basic SAML Configuration.

-

Geben Sie die folgenden Werte in die Felder ein:

- Identifier (Entity ID): calabriosp

- Reply URL (Assertion Consumer Service URL): Kopieren Sie die in den Voraussetzungen angegebene Assertion Consumer Service URL und fügen Sie sie ein.

Geben Sie in keine anderen Felder Daten ein.

-

Wenn das Feld Sign on URL als Pflichtfeld und nicht als optionales Feld gekennzeichnet ist, kopieren und fügen Sie stattdessen die in den Voraussetzungen angegebene Service Provider initiated Sign-on URL ein.

-

Der Azure AD Identifier für die Calabrio ONE-Anwendung in Azure AD befindet sich im Feld Set up <Calabrio ONE Application Name> im Einrichtungsbildschirm. Sie können einen URL-Encoder verwenden, um ihn zu decodieren.

BEISPIEL In diesem Beispiel für United States IAM wird

https://www.example.com/123als Azure AD Identifier zuhttps%3A%2F%2Fwww.example.com%2F123, wenn die URL codiert wird.HINWEIS Für IdP-initiiertes SAML muss das Feld Sign on URL in der App in Azure AD leer sein.

-

- Klicken Sie auf Save.

- Gehen Sie zurück zum Einrichtungsbildschirm.

- Klicken Sie auf das Stiftsymbol im Feld User Attributes & Claims.

- Klicken Sie auf … (Ellipsensymbol), um den Anspruch http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress unter Additional claims zu bearbeiten.

- Geben Sie mail in das Feld Name ein.

- Löschen Sie den vorab ausgefüllten Text im Feld Namespace.

- Stellen Sie sicher, dass die Schaltfläche Attribute als Source (Standard) ausgewählt ist.

- Stellen Sie sicher, dass user.mail in der Dropdown-Liste Source attribute (Standard) ausgewählt ist.

- Klicken Sie auf Save.

- Klicken Sie im linken Menü auf Users and groups.

- Klicken Sie auf Add user.

- Klicken Sie im Bereich Add Assignment auf Users and groups.

- Wählen Sie den Benutzer oder die Gruppe aus, die Sie der Anwendung für den Zugriff auf Calabrio ONE zuweisen möchten. Klicken Sie auf Select.

- Klicken Sie auf Assign, um den Benutzer oder die Gruppe zuzuweisen.

- Klicken Sie im Einrichtungsbildschirm auf das Stiftsymbol im Feld SAML Signing Certificate.

- Geben Sie im Feld Notification Email eine Benachrichtigungs-E-Mail-Adresse für die Erinnerungen an das Zertifikatsablaufdatum ein.

- Klicken Sie auf Save.

- Klicken Sie auf Download für Federation Metadata XML.

- Speichern Sie die Metadatendatei.

Fehlerbehebung für Single Sign-On

Nachdem Calabrio ONE IAM so konfiguriert wurde, dass die Anwendung für Calabrio ONE in Azure AD verwendet wird, können Sie die Einstellungen testen, um zu prüfen, ob Single Sign-On für Ihr Konto funktioniert. Dies kann über die von Ihrem Calabrio Professional Services Account Representative bereitgestellte Calabrio ONE-URL erfolgen.

Sie können Single Sign-On auch direkt aus Azure AD testen.

- Melden Sie sich in Ihrem Azure-Portal an.

- Klicken Sie im linken Navigationsbereich auf Azure Active Directory.

- Klicken Sie im Bereich Azure Active Directory auf Enterprise applications.

- Klicken Sie im Bereich Enterprise applications auf die Calabrio ONE-Anwendung.

- Klicken Sie im linken Menü auf Single sign-on.

- Klicken Sie im Feld Test Single Sign-on with <Calabrio ONE Application Name> auf die Schaltfläche Test, um zu überprüfen, ob Single Sign-On funktioniert. Sie können mit dem aktuell angemeldeten Benutzer oder einem anderen Benutzer testen.

Fehlerbehebung bei Fehlermeldungen

Wenn eine Fehlermeldung angezeigt wird, führen Sie die folgenden Schritte aus:

- Kopieren Sie die Details aus der Fehlermeldung und fügen Sie sie in das Feld What does the error look like? ein.

- Klicken Sie auf Get resolution guidance.

- Lesen Sie die Anleitung, um das Problem zu beheben.

Verwandte Inhalte

Weitere Informationen zu Microsoft Azure AD finden Sie in den unten verlinkten Referenzmaterialien.

- Single Sign-On SAML-Protokoll

- Dokumentation zur Anwendungsverwaltung

- Schnellstart: Hinzufügen einer Anwendung zu Ihrem Azure Active Directory (Azure AD)-Mandanten

- SAML-basiertes Single Sign-On verstehen

- SAML-basiertes Single Sign-On für Anwendungen in Azure Active Directory debuggen

SAML-Metadaten exportieren

Nachdem die SAML-Authentifizierung für Ihren IdP konfiguriert wurde, müssen die Metadaten heruntergeladen und exportiert werden.

Okta SAML-Metadaten herunterladen

- Navigieren Sie zu Applications > Sign On.

- Klicken Sie auf Identity Provider metadata, um den Metadaten-Download zu starten.

SAML-Metadaten für andere IdPs herunterladen

Die meisten Identitätsanbieter ermöglichen es Benutzern, Metadaten herunterzuladen. Gehen Sie dazu wie folgt vor:

- Navigieren Sie zur Seite Ihres Identitätsanbieters.

-

Suchen Sie die Schaltfläche, mit der Sie die Metadaten Ihres IdP herunterladen können.

HINWEIS Der Name der Schaltfläche zum Herunterladen der IdP-Metadaten kann je nach IdP variieren.

- Speichern Sie die Metadatendatei und befolgen Sie anschließend das in IAM-Authentifizierung einrichten beschriebene Verfahren, um Ihren IdP mit Calabrio ONE zu verbinden.

Service Provider-Zertifikate für Calabrio ONE verwalten

Nicht alle IdPs oder IdP-Konfigurationen erfordern Service Provider-Zertifikate.

| IdP |

Zertifikat erforderlich |

|---|---|

| ADFS | Ja |

| Okta |

Nein |

| Andere IdPs |

Abhängig von der Konfiguration |

| Azure AD |

Nein |

Wenn Ihr IdP oder Ihre IdP-Konfiguration ein Service Provider-Zertifikat für die Integration mit Calabrio ONE erfordert, verwenden Sie das in den Voraussetzungen angegebene Signaturzertifikat.

Verwandte Themen