Configurer l’authentification SAML

L’authentification SAML (Security Assertion Markup Language) vous permet d’utiliser des fournisseurs d’identité (IdP) externes courants pour authentifier les noms d’utilisateur et les mots de passe pour Calabrio ONE, le fournisseur de services (SP). Cette méthode d’authentification des utilisateurs et de gestion des mots de passe est communément appelée authentification unique (SSO).

Une fois l’authentification SAML configurée via votre IdP externe, les métadonnées doivent être téléchargées, exportées et configurées dans Calabrio ONE.

Pages de connexion — La page de connexion que vous utilisez est déterminée par votre organisation.

Configurer les fournisseurs d’identité

La page Authentification de la GIA contient des champs en lecture seule pour l’ID de l’entité, l’URL du service consommateur d’assertions, l’URL des métadonnées (Metadata URL) et Service Provider Initiated Sign-On URL, qui sont propres au compte locataire de votre organisation. Ces champs sont visibles si vous cochez la case Activer l’entité d’authentification externe IAM (connexion entreprise) (Enable IAM External Authentication Entity (Company Login)) sous Fournisseur de services (Service Provider). Il est important de connaître l’emplacement de ces champs si vous configurez un IdP externe.

Calabrio ONE s’intègre aux IdP qui prennent en charge l’authentification SAML 2.0. Les paramètres généraux suivants s’appliquent lors de la configuration de l’assertion SAML dans un IdP.

|

Composant de l’assertion |

Configuration |

|---|---|

|

Attributs |

L’IdP doit envoyer une assertion contenant l’adresse e-mail de vos utilisateurs en tant qu’attribut. Cette adresse e-mail doit correspondre à l’adresse e-mail utilisée pour l’authentification Calabrio ONE. Les noms d’attribut sont sensibles à la casse. EXEMPLE Le nom spécifique de l’attribut e-mail dépend de l’IdP que vous utilisez. Voici des exemples : |

| Signatures |

L’assertion SAML doit être signée. La clé de signature est fournie dans les données XML. Les algorithmes de signature d’assertion SAML sont listés ci-dessous.

|

|

Tailles de clés |

Les assertions chiffrées ne sont prises en charge qu’avec une taille de clé maximale de 128 bits. |

Prérequis

Vous devez configurer une application pour Calabrio IAM (gestion des identités et des accès) dans votre IdP. La liste suivante contient les valeurs requises pour configurer cette application.

-

URL du service consommateur d’assertions (Assertion Consumer Service URL). Après une authentification réussie avec votre IdP, l’utilisateur est redirigé vers cette URL avec la réponse SAML. L’URL varie selon votre organisation. Utilisez le domaine de votre région dans la liste ci-dessous ou la valeur URL du service consommateur d’assertions située sur la page Authentification de la GIA si votre organisation utilise une URL basée sur un sous-domaine après le 14 octobre 2025.

Noms de domaine IAM Australie https://id-aus.calabriocloud.com/am/Consumer/metaAlias/bravo/calabriospCanada https://id-ca.calabriocloud.com/am/Consumer/metaAlias/bravo/calabriospUnion européenne https://id-eu.calabriocloud.com/am/Consumer/metaAlias/bravo/calabriospRoyaume-Uni https://id-uk.calabriocloud.com/am/Consumer/metaAlias/bravo/calabriospÉtats-Unis https://id.calabriocloud.com/am/Consumer/metaAlias/bravo/calabriospSingapour https://id-sgp.calabriocloud.com/am/Consumer/metaAlias/bravo/calabriosp -

ID d’entité du fournisseur de services (Service Provider Entity ID) :

- Votre ID d’entité du fournisseur de services est une valeur unique si vous configurez votre IdP après le 30 septembre 2025. Pour localiser et copier votre ID d’entité du fournisseur de services, accédez à Gestion des applications > Authentification de la GIA > Paramètres du fournisseur de services > ID de l’entité.

- Votre ID d’entité du fournisseur de services est calabriosp si votre IdP a été configuré avant le 14 octobre 2025.

- L’adresse e-mail doit être transmise dans un attribut nommé « mail ».

-

Si la requête SAML doit être signée, le certificat de signature correspondant se trouve dans les métadonnées du fournisseur de services Calabrio Identity and Access Management (IAM) pour votre région détaillées ci-dessous ou dans le champ en lecture seule Metadata URL sur la page Authentification de la GIA dans Gestion des applications si vous utilisez une URL de connexion basée sur un sous-domaine après le 14 octobre 2025.

Métadonnées du fournisseur de services IAM Australie https://id-aus.calabriocloud.com/am/saml2/jsp/exportmetadata.jsp?entityId=calabriosp&realm=bravoCanada https://id-ca.calabriocloud.com/am/saml2/jsp/exportmetadata.jsp?entityId=calabriosp&realm=bravoUnion européenne https://id-eu.calabriocloud.com/am/saml2/jsp/exportmetadata.jsp?entityId=calabriosp&realm=bravoRoyaume-Uni https://id-uk.calabriocloud.com/am/saml2/jsp/exportmetadata.jsp?entityId=calabriosp&realm=bravoÉtats-Unis https://id.calabriocloud.com/am/saml2/jsp/exportmetadata.jsp?entityId=calabriosp&realm=bravoSingapour https://id-sgp.calabriocloud.com/am/saml2/jsp/exportmetadata.jsp?entityId=calabriosp&realm=bravo -

(URL facultative) URL de connexion initiée par le fournisseur de services. Lorsqu’un utilisateur ouvre cette URL, le fournisseur de services, Calabrio, redirige vers votre IdP pour authentifier et connecter l’utilisateur. Ceci n’est pas requis pour la plupart des IdP.

Utilisez le service Calabrio IAM pour votre région, ou utilisez le champ en lecture seule Service Provider Initiated Sign-On URL sur la page Authentification de la GIA dans Gestion des applications si vous utilisez une URL de connexion basée sur un sous-domaine après le 14 octobre 2025.

Service IAM Australie https://id-aus.calabriocloud.com/am/saml2/jsp/spSSOInit.jsp?metaAlias=/bravo/calabriosp&idpEntityID=[IDP_ENTITY_ID_URL_ENCODED]Canada https://id-ca.calabriocloud.com/am/saml2/jsp/spSSOInit.jsp?metaAlias=/bravo/calabriosp&idpEntityID=[IDP_ENTITY_ID_URL_ENCODED]Union européenne https://id-eu.calabriocloud.com/am/saml2/jsp/spSSOInit.jsp?metaAlias=/bravo/calabriosp&idpEntityID=[IDP_ENTITY_ID_URL_ENCODED]Royaume-Uni https://id-uk.calabriocloud.com/am/saml2/jsp/spSSOInit.jsp?metaAlias=/bravo/calabriosp&idpEntityID=[IDP_ENTITY_ID_URL_ENCODED]États-Unis https://id.calabriocloud.com/am/saml2/jsp/spSSOInit.jsp?metaAlias=/bravo/calabriosp&idpEntityID=[IDP_ENTITY_ID_URL_ENCODED]Singapour https://id-sgp.calabriocloud.com/am/saml2/jsp/spSSOInit.jsp?metaAlias=/bravo/calabriosp&idpEntityID=[IDP_ENTITY_ID_URL_ENCODED]

EXEMPLE Dans cet exemple pour le service IAM des États-Unis, <https://www.example.com/123> est l’ID d’entité de l’IdP qui devient <https%3A%2F%2Fwww.example.com%2F123> lorsque l’URL est encodée. https://id.calabriocloud.com/am/saml2/jsp/spSSOInit.jsp?metaAlias=/bravo/calabriosp&idpEntityID=https%3A%2F%2Fwww.example.com%2F123

- Vous devez affecter à cette application les utilisateurs ou groupes qui ont besoin d’un accès à Calabrio ONE.

Configurer Okta

Ce qui suit est un aperçu de la configuration d’Okta comme votre IdP :

- Créer une application Okta.

- Configurer l’application Okta.

Après avoir configuré Okta, vous devez télécharger un fichier de métadonnées et enregistrer le fichier de métadonnées (voir Exporter les métadonnées SAML).

Créer une application dans Okta

-

Connectez-vous à Okta.

REMARQUE Vous devez être Super administrateur dans Okta pour créer et configurer une application.

- Accédez à Applications > Applications.

- Cliquez sur Add Application.

- Cliquez sur Create New App.

-

Dans la boîte de dialogue Create New Application Integration, configurez les champs comme suit.

Champ Configuration Plateforme Sélectionnez Web. Méthode de connexion Sélectionnez SAML 2.0.

Configurer l’application Okta

-

Dans l’onglet General Settings, configurez les champs comme suit.

Champ Configuration Nom de l’application Entrez un nom unique pour Calabrio ONE. Logo de l’application (Facultatif) Téléchargez une image pour identifier Calabrio ONE dans Okta. Visibilité de l’application (Facultatif) Limitez qui peut voir l’image dans Okta. - Cliquez sur Next.

-

Dans l’onglet Configure SAML, configurez les champs comme suit.

REMARQUE Si Advanced Settings est masqué, cliquez sur Show Advanced Settings.

Champ Configuration Général URL de connexion unique (Single sign on URL) Copiez et collez l’URL du service consommateur d’assertions (Assertion Consumer Service URL) indiquée comme prérequis.

Laissez la case Use this for Recipient URL and Destination URL cochée (valeur par défaut).

URI d’audience (Audience URI) (SP Entity ID) Copiez et collez votre ID d’entité du fournisseur de services indiqué comme prérequis.

Format d’ID de nom (Name ID format) Sélectionnez EmailAddress. Nom d’utilisateur de l’application (Application username) Sélectionnez Email. Réponse Sélectionnez Signed. Signature de l’assertion (Assertion Signature) Sélectionnez Signed. Algorithme de signature (Signature Algorithm) Sélectionnez soit RSA-SHA1 soit RSA-SHA256. Algorithme de condensat (Digest Algorithm) Sélectionnez soit RSA-SHA1 soit RSA-SHA256. Chiffrement de l’assertion (Assertion Encryption) Sélectionnez Unencrypted. Activer la déconnexion unique (Enable Single Logout) Laissez la case Allow application to initiate Single Logout décochée (valeur par défaut). Classe de contexte d’authentification (Authentication context class) Sélectionnez PasswordProtectedTransport. Honor Force Authentication Sélectionnez Yes. ID d’émetteur SAML (SAML Issuer ID) Laissez vide. Déclarations d’attributs (Attribute Statements) Nom Entrez mail.

REMARQUE Cela permet de mapper correctement l’adresse e-mail d’un utilisateur pour l’assertion SAML.

Format du nom (Name format) Sélectionnez Unspecified. Valeur Sélectionnez user.email.

REMARQUE Vous n’avez pas besoin de configurer d’attributs dans la section Group Attribute Statements.

- Cliquez sur Next.

-

Dans l’onglet Feedback, sélectionnez l’option Feedback appropriée à l’utilisation d’Okta par votre entreprise.

REMARQUE Votre choix n’affecte pas la capacité de Calabrio ONE à utiliser Okta comme IdP.

- Dans l’onglet Assignments, affectez les groupes et utilisateurs qui auront accès à Calabrio ONE.

- Cliquez sur Finish.

Configurer OneLogin

La procédure suivante décrit comment intégrer votre IdP OneLogin au fournisseur de services (SP) Calabrio ONE Identity and Access Management (IAM).

Configurer OneLogin

- Connectez-vous à OneLogin en tant qu’administrateur.

- Dans la barre de menus, accédez à Applications.

- Cliquez sur Add App.

- Dans App Listing, recherchez l’application Calabrio ONE.

- Enregistrez vos modifications.

Configurer AD FS

Cette section décrit comment intégrer votre IdP Active Directory Federation Services (AD FS) au fournisseur de services (SP) Calabrio ONE Identity and Access Management (IAM).

Voici un aperçu de la configuration de l’authentification unique pour Active Directory Federation Services (AD FS) :

- Configurer une stratégie d’authentification globale.

- Configurer une relation d’approbation de partie utilisatrice (Relying Party Trust) pour votre fournisseur d’identité.

- Configurer la règle de revendication e-mail LDAP pour l’approbation Calabrio ONE.

- Configurer la règle personnalisée de transformation de la revendication d’adresse e-mail entrante pour l’approbation Calabrio ONE.

- Configurer la règle personnalisée d’ajout de l’attribut mail pour la revendication entrante pour l’approbation Calabrio ONE.

- Extraire votre certificat de fournisseur de services Calabrio ONE.

- Configurer l’algorithme de hachage sécurisé et importer votre certificat de fournisseur de services Calabrio ONE.

- Affecter des utilisateurs et/ou groupes à Active Directory pour AD FS.

- Enregistrer votre fichier XML de métadonnées de fédération AD FS.

Configurer la stratégie d’authentification globale

- Ouvrez la console de gestion AD FS de Windows Server.

- Sélectionnez le dossier Authentication Policies.

- Sous Global Settings, dans Primary Authentication, cliquez sur Edit. La fenêtre Edit Global Authentication Policy apparaît.

- Dans la section Intranet de l’onglet Primary, cochez les cases Forms Authentication et Windows Authentication. Si les cases sont déjà cochées, cliquez sur Cancel.

Configurer la relation d’approbation de partie utilisatrice pour votre fournisseur d’identité

La configuration de la relation d’approbation de partie utilisatrice pour votre fournisseur d’identité est une procédure en plusieurs étapes.

Tout d’abord, lancez l’Assistant Add Relying Party Trust.

- Ouvrez la console de gestion AD FS de Windows Server.

- Développez le dossier Trust Relationships.

- Cliquez avec le bouton droit sur le dossier Relying Party Trusts, puis cliquez sur Add Relying Party Trust. L’assistant Add Relying Party Trust apparaît.

- Cliquez sur Start.

Ensuite, configurez la relation d’approbation à l’aide de l’assistant Add Relying Party Trust.

- Choisissez Enter data about the relying party manually, puis cliquez sur Next.

- Entrez « Calabrio ONE » dans le champ Display name, puis cliquez sur Next.

- Choisissez AD FS profile, puis cliquez sur Next.

- Cliquez sur Next à l’étape « Configure Certificate ». Vous n’avez pas besoin de spécifier un certificat de chiffrement de jeton facultatif.

- À l’étape « Configure URL », cochez la case Enable support for the SAML 2.0 WebSSO protocol.

- Sous Relying party SAML 2.0 SSO service URL, entrez l’URL du service consommateur d’assertions (prérequis) dans le champ de texte, puis cliquez sur Next.

- À l’étape « Configure Identifiers », entrez l’ID d’entité (prérequis) dans le champ Relying party trust identifier, cliquez sur Add, puis cliquez sur Next.

- À l’étape « Configure Multi-factor Authentication Now? », cochez la case I do not want to configure multi-factor authentication settings for this relying party trust at this time, puis cliquez sur Next.

- À l’étape « Choose Issuance Authorization Rules », cochez la case Permit all users to access this relying party, puis cliquez sur Next.

- À l’étape « Ready to Add Trust », cliquez sur Next.

- À l’étape « Finish », cochez la case Open the Edit Claim Rules dialog for this relying party trust when the wizard closes.

- Cliquez sur Close. La fenêtre Edit Claim Rules for Calabrio ONE apparaît.

Configurer la règle de revendication e-mail LDAP pour l’approbation Calabrio ONE

- Cliquez sur Add Rule... sous l’onglet Issuance Transform Rules dans la fenêtre Edit Claim Rules.

- Sélectionnez Send LDAP Attributes as Claims dans la liste déroulante Claim rule template, puis cliquez sur Next.

- Entrez « LDAP Email Address » dans le champ Claim rule name.

- Sélectionnez Active Directory dans la liste déroulante Attribute store.

- Sélectionnez E-Mail Addresses dans la liste déroulante LDAP Attribute.

- Sélectionnez E-Mail Address dans la liste déroulante Outgoing Claim Type.

- Cliquez sur Finish pour terminer la configuration de cette règle de revendication et ajouter la règle de transformation de la revendication entrante.

Configurer la règle personnalisée de transformation de la revendication d’adresse e-mail entrante pour l’approbation Calabrio ONE

- Cliquez sur Add Rule... sous l’onglet Issuance Transform Rules dans la fenêtre Edit Claim Rules.

- Sélectionnez Send Claims Using a Custom Rule dans la liste déroulante Claim rule template, puis cliquez sur Next.

- Entrez « Transform Email Address » dans le champ Claim rule name.

-

Entrez ce qui suit dans le champ Custom rule.

REMARQUE Dans l’exemple ci-dessous, calabriosp est l’ID d’entité ; toutefois, la valeur d’ID d’entité que vous voyez peut être unique à votre organisation. Reportez-vous à la section Prérequis pour savoir comment identifier votre ID d’entité.

Copierc:[Type == "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress"]

=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "calabriosp"); - Cliquez sur Finish pour terminer la configuration de cette règle de revendication.

Configurer la règle personnalisée d’ajout de l’attribut mail pour la revendication entrante pour l’approbation Calabrio ONE

- Cliquez sur Add Rule... sous l’onglet Issuance Transform Rules dans la fenêtre Edit Claim Rules.

- Sélectionnez Send Claims Using a Custom Rule dans la liste déroulante Claim rule template, puis cliquez sur Next.

- Entrez « Add mail Attribute » dans le champ Claim rule name.

-

Entrez ce qui suit dans le champ Custom rule.

Copierc:[Type == "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress"]

=> issue(Type = "mail", Value = c.Value); - Cliquez sur Finish pour terminer la configuration de cette règle de revendication.

- Cliquez sur OK pour terminer la modification des règles de revendication et fermer la fenêtre Edit Claim Rules.

Extraire le certificat du fournisseur de services Calabrio ONE

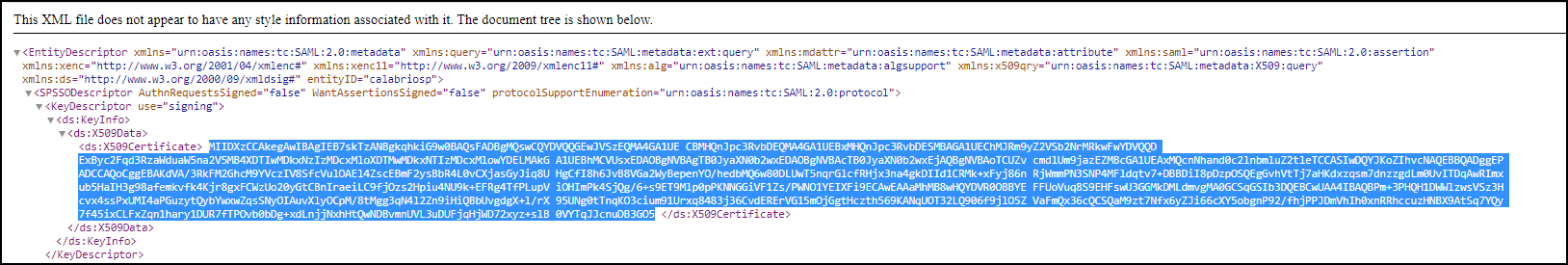

- Dans un navigateur internet, accédez à l’URL des métadonnées du fournisseur de services IAM (prérequis).

-

Copiez le contenu de « X509Certificate » sous SPSSODescriptor > KeyDescriptor use=”signing”> dans un fichier avec l’extension .cer, tel que EUSigningCert.cer, sur le serveur AD FS.

Configurer l’algorithme de hachage sécurisé et importer le certificat du fournisseur de services Calabrio ONE

- Ouvrez la console de gestion AD FS de Windows Server.

- Ouvrez l’approbation Calabrio ONE que vous avez créée dans l’une des procédures précédentes pour ouvrir la fenêtre Calabrio ONE Properties.

- Cliquez sur l’onglet Advanced et sélectionnez SHA-1 dans la liste déroulante Secure hash algorithm.

-

Cliquez sur l’onglet Signature, puis sur Add.... Sélectionnez le certificat du fournisseur de services Calabrio ONE créé dans la procédure précédente.

REMARQUE Si le certificat du fournisseur de services Calabrio ONE n’est pas répertorié, vous devrez peut-être sélectionner Tous les fichiers (*.*) dans le filtre de type de fichier dans le coin inférieur droit de la fenêtre, à côté du champ de texte File name.

- Cliquez sur OK pour terminer la modification des propriétés de l’approbation et fermer la fenêtre Calabrio ONE Properties.

Affecter des utilisateurs et des groupes à Active Directory utilisé pour AD FS

Ajoutez les utilisateurs et groupes souhaités à l’Active Directory utilisé pour AD FS afin de leur accorder l’accès à Calabrio ONE via AD FS. L’adresse e-mail d’un utilisateur doit correspondre exactement à l’adresse e-mail configurée pour l’utilisateur dans Calabrio ONE.

Enregistrer votre fichier XML de métadonnées de fédération AD FS

Dans l’URL ci-dessous, <ADFS Hostname> est le nom d’hôte de votre ADFS.

https://<ADFS Hostname>/FederationMetadata/2007-06/FederationMetadata.xml

Connexion initiée par le fournisseur d’identité AD FS (Identity Provider-Initiated Single Sign-On)

-

Accédez à l’URL unique suivante dans un navigateur internet.

https://<ADFS Hostname>/adfs/ls/idpinitiatedsignon.aspx

Dans l’URL ci-dessus, <ADFS Hostname> est le nom d’hôte de votre ADFS.

- Cliquez sur Sign in to one of the following sites et sélectionnez Calabrio ONE dans la liste déroulante.

- Entrez vos informations d’identification utilisateur dans les champs de texte, puis cliquez sur Sign in. Vous êtes redirigé et connecté au site Calabrio ONE.

Procédures de dépannage

Erreurs d’événements AD FS

La fenêtre Observateur d’événements (Event Viewer) affiche les journaux des problèmes d’authentification AD FS. Vous pouvez consulter les événements passés pour investiguer les erreurs.

- Accédez à Event Viewer > Applications and Services Logs > AD FS > Admin.

- Cliquez sur l’événement souhaité dans la liste Admin pour plus de détails.

Problème de format NameId dans SAMLRequest

Le format NameId dans SAMLRequest est urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified.

En cas de problème, mettez à jour le champ Name ID Format sur la page Authentification IAM.

REMARQUE Dans l’exemple ci-dessous, calabriosp est l’ID d’entité ; toutefois, la valeur d’ID d’entité que vous voyez peut être unique à votre organisation. Reportez-vous à la section Prérequis pour savoir comment identifier votre ID d’entité.

Encountered error during federation passive request.

Additional Data

Protocol Name:

Saml

Relying Party:

calabriosp

Exception details:

Microsoft.IdentityServer.Protocols.Saml.InvalidNameIdPolicyException: MSIS7070: The SAML request contained a NameIDPolicy that was not satisfied by the issued token. Requested NameIDPolicy: AllowCreate: True Format: urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress SPNameQualifier: calabriosp. Actual NameID properties: Format: urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, NameQualifier: SPNameQualifier: , SPProvidedId: .

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolManager.Issue(HttpSamlRequestMessage httpSamlRequestMessage, SecurityTokenElement onBehalfOf, String sessionState, String relayState, String& newSamlSession, String& samlpAuthenticationProvider, Boolean isUrlTranslationNeeded, WrappedHttpListenerContext context, Boolean isKmsiRequested)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.RequestBearerToken(WrappedHttpListenerContext context, HttpSamlRequestMessage httpSamlRequest, SecurityTokenElement onBehalfOf, String relyingPartyIdentifier, Boolean isKmsiRequested, Boolean isApplicationProxyTokenRequired, String& samlpSessionState, String& samlpAuthenticationProvider)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.BuildSignInResponseCoreWithSerializedToken(HttpSamlRequestMessage httpSamlRequest, WrappedHttpListenerContext context, String relyingPartyIdentifier, SecurityTokenElement signOnTokenElement, Boolean isKmsiRequested, Boolean isApplicationProxyTokenRequired)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.BuildSignInResponseCoreWithSecurityToken(SamlSignInContext context, SecurityToken securityToken, SecurityToken deviceSecurityToken)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.Process(ProtocolContext context)

at Microsoft.IdentityServer.Web.PassiveProtocolListener.ProcessProtocolRequest(ProtocolContext protocolContext, PassiveProtocolHandler protocolHandler)

at Microsoft.IdentityServer.Web.PassiveProtocolListener.OnGetContext(WrappedHttpListenerContext context)

Encountered error during federation passive request.

Additional Data

Protocol Name:

Saml

Relying Party:

calabriosp

Exception details:

Microsoft.IdentityServer.Protocols.Saml.InvalidNameIdPolicyException: MSIS7070: The SAML request contained a NameIDPolicy that was not satisfied by the issued token. Requested NameIDPolicy: AllowCreate: True Format: urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified SPNameQualifier: calabriosp. Actual NameID properties: Format: urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, NameQualifier: SPNameQualifier: , SPProvidedId: .

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolManager.Issue(HttpSamlRequestMessage httpSamlRequestMessage, SecurityTokenElement onBehalfOf, String sessionState, String relayState, String& newSamlSession, String& samlpAuthenticationProvider, Boolean isUrlTranslationNeeded, WrappedHttpListenerContext context, Boolean isKmsiRequested)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.RequestBearerToken(WrappedHttpListenerContext context, HttpSamlRequestMessage httpSamlRequest, SecurityTokenElement onBehalfOf, String relyingPartyIdentifier, Boolean isKmsiRequested, Boolean isApplicationProxyTokenRequired, String& samlpSessionState, String& samlpAuthenticationProvider)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.BuildSignInResponseCoreWithSerializedToken(HttpSamlRequestMessage httpSamlRequest, WrappedHttpListenerContext context, String relyingPartyIdentifier, SecurityTokenElement signOnTokenElement, Boolean isKmsiRequested, Boolean isApplicationProxyTokenRequired)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.BuildSignInResponseCoreWithSecurityToken(SamlSignInContext context, SecurityToken securityToken, SecurityToken deviceSecurityToken)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.Process(ProtocolContext context)

at Microsoft.IdentityServer.Web.PassiveProtocolListener.ProcessProtocolRequest(ProtocolContext protocolContext, PassiveProtocolHandler protocolHandler)

at Microsoft.IdentityServer.Web.PassiveProtocolListener.OnGetContext(WrappedHttpListenerContext context)

Nom de votre ID d’entité manquant dans SPNameQualifier

Si vous voyez le message d’erreur suivant, réessayez la procédure Configurer la règle personnalisée de transformation de la revendication d’adresse e-mail entrante pour l’approbation Calabrio ONE.

REMARQUE Dans l’exemple ci-dessous, calabriosp est l’ID d’entité ; toutefois, la valeur d’ID d’entité que vous voyez peut être unique à votre organisation. Reportez-vous à la section Prérequis pour savoir comment identifier votre ID d’entité

Encountered error during federation passive request.

Additional Data

Protocol Name:

Saml

Relying Party:

calabriosp

Exception details:

Microsoft.IdentityServer.Protocols.Saml.InvalidNameIdPolicyException: MSIS7070: The SAML request contained a NameIDPolicy that was not satisfied by the issued token. Requested NameIDPolicy: AllowCreate: True Format: urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress SPNameQualifier: calabriosp. Actual NameID properties: Format: urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, NameQualifier: SPNameQualifier: , SPProvidedId: .

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolManager.Issue(HttpSamlRequestMessage httpSamlRequestMessage, SecurityTokenElement onBehalfOf, String sessionState, String relayState, String& newSamlSession, String& samlpAuthenticationProvider, Boolean isUrlTranslationNeeded, WrappedHttpListenerContext context, Boolean isKmsiRequested)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.RequestBearerToken(WrappedHttpListenerContext context, HttpSamlRequestMessage httpSamlRequest, SecurityTokenElement onBehalfOf, String relyingPartyIdentifier, Boolean isKmsiRequested, Boolean isApplicationProxyTokenRequired, String& samlpSessionState, String& samlpAuthenticationProvider)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.BuildSignInResponseCoreWithSerializedToken(HttpSamlRequestMessage httpSamlRequest, WrappedHttpListenerContext context, String relyingPartyIdentifier, SecurityTokenElement signOnTokenElement, Boolean isKmsiRequested, Boolean isApplicationProxyTokenRequired)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.BuildSignInResponseCoreWithSecurityToken(SamlSignInContext context, SecurityToken securityToken, SecurityToken deviceSecurityToken)

at Microsoft.IdentityServer.Web.Protocols.Saml.SamlProtocolHandler.Process(ProtocolContext context)

at Microsoft.IdentityServer.Web.PassiveProtocolListener.ProcessProtocolRequest(ProtocolContext protocolContext, PassiveProtocolHandler protocolHandler)

at Microsoft.IdentityServer.Web.PassiveProtocolListener.OnGetContext(WrappedHttpListenerContext context)

Configurer Azure AD

Suivez ces procédures pour intégrer votre IdP Azure AD au fournisseur de services (SP) Calabrio ONE Identity and Access Management (IAM).

Configurer l’IdP Azure AD

- Connectez-vous à votre portail Azure.

- Dans le panneau de navigation de gauche, cliquez sur Azure Active Directory.

- Dans le panneau Azure Active Directory, cliquez sur Enterprise applications.

- Dans le panneau Enterprise applications, cliquez sur New application.

- Cliquez sur Non-gallery application.

- Entrez un nom pour l’application Calabrio ONE et cliquez sur Add. Le nom que vous entrez pour Calabrio ONE est appelé Calabrio ONE <Application Name> dans ces procédures.

- Après l’enregistrement et le chargement de l’application, cliquez sur Single sign-on dans le menu de gauche puis cliquez sur SAML.

- Dans l’écran de configuration, cliquez sur l’icône crayon dans la zone Basic SAML Configuration.

-

Entrez les valeurs suivantes dans les champs.

- Identifier (Entity ID) — indiqué comme prérequis.

- Reply URL (Assertion Consumer Service URL) — indiqué comme prérequis.

N’entrez aucune donnée dans les autres champs.

-

Si le champ Sign on URL est indiqué comme obligatoire au lieu d’optionnel, copiez et collez l’URL de connexion initiée par le fournisseur de services indiquée comme prérequis.

-

L’identificateur Azure AD pour l’application Calabrio ONE dans Azure AD se trouve dans la zone Set up <Calabrio ONE Application Name> de l’écran de configuration. Vous pouvez utiliser un encodeur d’URL pour le décoder.

EXEMPLE Dans cet exemple pour IAM États-Unis,

https://www.example.com/123est l’identificateur Azure AD qui devienthttps%3A%2F%2Fwww.example.com%2F123lorsque l’URL est encodée.REMARQUE Pour SAML initié par l’IdP, le champ Sign on URL dans l’application Azure AD doit être vide.

-

- Cliquez sur Save.

- Revenez à l’écran de configuration.

- Cliquez sur l’icône crayon dans la zone User Attributes & Claims.

- Cliquez sur … (le symbole de points de suspension) pour modifier la revendication pour http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress sous Additional claims.

- Entrez mail dans le champ Name.

- Supprimez le texte prérempli dans le champ Namespace.

- Assurez-vous que le bouton Attribute est sélectionné comme Source (par défaut).

- Assurez-vous que user.mail est sélectionné dans la liste déroulante Source attribute (par défaut).

- Cliquez sur Save.

- Dans le menu de gauche, cliquez sur Users and groups.

- Cliquez sur Add user.

- Dans le volet Add Assignment, cliquez sur Users and groups.

- Sélectionnez l’utilisateur ou le groupe que vous souhaitez affecter à l’application pour l’accès à Calabrio ONE. Cliquez sur Select.

- Cliquez sur Assign pour affecter l’utilisateur ou le groupe.

- Dans l’écran de configuration, cliquez sur l’icône crayon dans la zone SAML Signing Certificate.

- Entrez un e-mail de notification dans le champ Notification Email pour les rappels d’expiration du certificat.

- Cliquez sur Save.

- Cliquez sur Download pour Federation Metadata XML.

- Enregistrez le fichier de métadonnées.

Dépanner l’authentification unique

Après avoir configuré Calabrio ONE IAM pour utiliser l’application Calabrio ONE dans Azure AD, vous pouvez tester les paramètres pour voir si l’authentification unique fonctionne pour votre compte. Cela peut être fait en utilisant l’URL Calabrio ONE fournie par le représentant des services professionnels de Calabrio.

Vous pouvez tester l’authentification unique depuis Azure AD.

- Connectez-vous à votre portail Azure.

- Dans le panneau de navigation de gauche, cliquez sur Azure Active Directory.

- Dans le panneau Azure Active Directory, cliquez sur Enterprise applications.

- Dans le panneau Enterprise applications, cliquez sur l’application Calabrio ONE.

- Cliquez sur Single sign-on dans le menu de gauche.

- Cliquez sur le bouton Test dans la zone Test Single Sign-on with <Calabrio ONE Application Name> pour vérifier si l’authentification unique fonctionne. Vous pouvez tester en utilisant l’utilisateur actuellement connecté ou un autre utilisateur.

Dépanner les messages d’erreur

Si un message d’erreur apparaît, suivez les étapes ci-dessous.

- Copiez et collez les détails du message d’erreur dans la zone What does the error look like?.

- Cliquez sur Get resolution guidance.

- Lisez les instructions pour corriger le problème.

Contenu connexe

Pour plus d’informations sur Microsoft Azure AD, consultez la documentation de référence ci-dessous.

- Protocole SAML d’authentification unique

- Documentation de gestion des applications

- Démarrage rapide : ajouter une application à votre client Azure Active Directory (Azure AD)

- Comprendre l’authentification unique basée sur SAML

- Déboguer l’authentification unique basée sur SAML pour les applications dans Azure Active Directory

Exporter les métadonnées SAML

Après la configuration de l’authentification SAML pour votre IdP, les métadonnées doivent être téléchargées et exportées.

Télécharger les métadonnées SAML d’Okta

- Accédez à Applications > onglet Sign On.

- Cliquez sur Identity Provider metadata pour lancer le téléchargement des métadonnées.

Télécharger les métadonnées SAML pour d’autres IdP

La plupart des fournisseurs d’identité permettent aux utilisateurs de télécharger les métadonnées. Pour ce faire, suivez les étapes ci-dessous.

- Accédez à la page de votre fournisseur d’identité.

-

Trouvez le bouton qui permet de télécharger les métadonnées de votre IdP.

REMARQUE Le nom du bouton de téléchargement des métadonnées de l’IdP peut varier selon votre IdP.

- Enregistrez le fichier de métadonnées puis suivez la procédure détaillée dans Configurer l’authentification IAM pour connecter votre IdP à Calabrio ONE.

Gérer les certificats de fournisseur de services pour Calabrio ONE

Tous les IdP ou configurations d’IdP ne nécessitent pas de certificats de fournisseur de services.

| IdP |

Certificat requis |

|---|---|

|

ADFS |

Oui |

|

Okta |

Non |

|

Autres IdP |

Varie selon la configuration. |

|

Azure AD |

Non |

Si votre IdP ou votre configuration d’IdP nécessite un certificat de fournisseur de services pour s’intégrer à Calabrio ONE, utilisez le certificat de signature indiqué dans le prérequis.

Rubriques connexes